Use Cases: APTs, Ransomware, Shadow IT, und mehr

Von Netzwerkübersicht und dem Auffinden von Ransomware, Trojanern, und Schatten-IT, über die automatische Erkennung von Cyber-Bedrohungen und Attacken, bis zur effizienten Untersuchung von Sicherheitsvorfällen: ExeonTrace unterstützt Ihr Security-Team tatkräftig und zuverlässig.

- Mittels KI-Algorithmen erkennt ExeonTrace verdeckte Kommunikationskanäle nach aussen, die in Milliarden von regulären DNS- und Web-Verkehrsaktivitäten verborgen sind. Die Algorithmen von ExeonTrace können neue Kommunikationskanäle, wie sie von APTs verwendet werden, identifizieren, auch für diese noch keine Signaturen existieren.

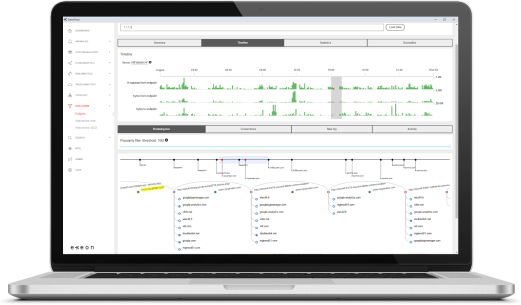

- Das ExeonTrace User Interface führt Sie direkt zum Browsing-Baum oder den DNS Aktivitäten des suspekten Endpunktes und kennzeichnet die verdächtigen Aktivitäten an die bösartige Domain. Volle Sichtbarkeit für eine schnelle und effektive Reaktion.

- Nachdem der Angriff eingedämmt und die bösartige Domain blockiert wurde, überprüft ExeonTrace automatisch, dass alle Malware entfernt wurde und kein C&C-Kanal mehr aktiv ist. Dabei wird kein Alarm wird übersehen.

Automatische Erkennung von C&C channels

Einfache Navigation durch das Angriffsmuster

Verifizierung der Verteidigung

Case 02

Ransomware und Trojaner

Ransomware/Trojaner-Angriffe durchlaufen in der Regel verschiedene Phasen, die sich über Tage bis Monate erstrecken. ExeonTrace ermöglicht es Ihnen, Angriffe zu erkennen und frühzeitig zu reagieren, bevor die Angreifer den Kill-Switch drücken, der Ihr Netzwerk verschlüsselt.

- Entdecken Sie fortgeschrittene Ransomware bzw. Trojaner, die eine versteckte Kommunikation nach aussen initiiert (z.B. versteckte DNS-, HTTP- oder HTTPS-Kanäle).

- Erkennen Sie Ransomware-Software, die Ihr Netzwerk scannt und Endpunkte, die eine Kommunikation, die von ihrem normalen Kommunikationsmuster abweicht, mit anderen internen Endpunkten einleiten.

- ExeonTrace erkennt interne Endpunkte, die Daten im Netzwerk sammeln. Darüber hinaus erkennt ExeonTrace Endpunkte, die anormale Datenmengen nach aussen senden oder Daten an ungewöhnliche Ziele senden.

- ExeonTrace analysiert SMB Datenflüsse, um Clients zu erkennen, die grosse Datenmengen lesen und schreiben. Ein typisches Signal für Ransomware, die Daten verschlüsselt.

Ransomware, die in ihr Netzwerk kommt

Ransomware, die sich in Ihrem Netzwerk verbreitet

Ransomware, die Daten sammelt und stiehlt

Ransomware, die Daten verschlüsselt

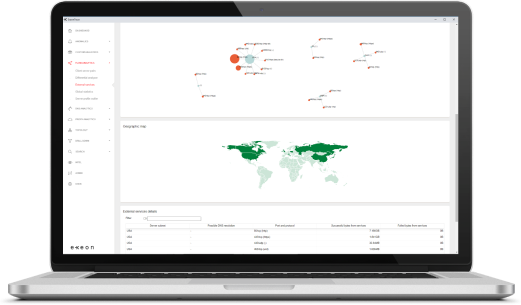

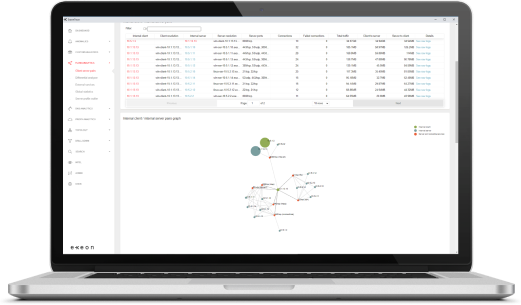

- ExeonTrace korreliert automatisch Netzwerkaktivitäten mit Ihrer CMDB, um fehlerhafte Geräte und nicht überwachte Dienste zu erkennen. Fall Sie nicht über eine aktuelle CMDB verfügen, können Sie mit ExeonTrace eine solche - auf Basis Ihrer Netzwerkdaten - erstellen.

- Mitarbeiter finden oft Schwächen in der Konfiguration der Web-Proxy-Blacklists und laden Daten in Cloud-Dienste, File-Sharing-Plattformen oder andere Produktivitäts-Web-Tools wie Dateiformat-Konverter hoch. ExeonTrace erkennt solche Aktivitäten und ermöglicht es Ihnen, Ihre Blacklists zu verbessern.

Interne Schatten-IT: Unüberwachte Geräte und Dienste in Ihrem Netzwerk

Externe Schatten-IT: Unautorisierte Cloud-Dienste, Dateiaustauschplattformen und andere Web-Tools

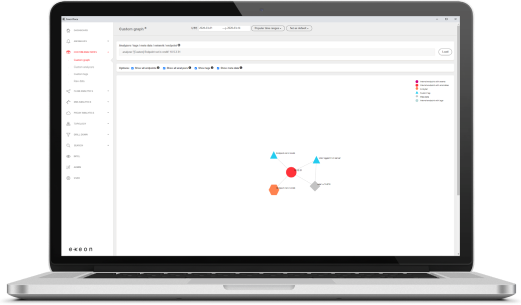

- ExeonTrace zeigt Ihnen in einer einzigen Ansicht alle internen Dienste, auf die von Hosts aus dem Internet zugegriffen wird.

- ExeonTrace bietet leistungsstarke Drilldown-Ansichten, mit einem Klick erreichbar. Zoomen Sie von aggregierten Ereignissen bis runter zu den rohen Logdaten, um Ihre Gefährdung durch Cyber-Bedrohungen auf verschiedenen Ebenen zu verstehen.

- ExeonTrace erweitert die angezeigten Endpunkte mit CMDB Daten, Informationen über Netzwerkzonen, aktive DNS Auflösung oder auch Endpunkt-Agenten-Daten. Für nützlichen Kontext bei der Gefährdungsnanalyse.

Interne Dienste, die Daten nach aussen freigeben

Drilldown von Diensten zu Clients und zu rohen Logdaten

Analyse-Kontext durch Datenanreicherung

- Stellen Sie sicher, dass alle Mitarbeitenden Ihre Internetzugangspolitik respektieren, wie z.B. die obligatorische Verwendung eines Proxy. Erkennen Sie externe Clients, die über nicht autorisierte Kanäle auf Ihre internen Dienste zugreifen.

- Stellen Sie sicher, dass die Zugriffe auf Ihre kritische Server-Infrastruktur ausschliesslich über Ihre Jump-Host-Architektur erfolgen. Werden Sie gewarnt, wenn ein nicht autorisierter Endpunkt auf die Serverinfrastruktur zugreift.

- Überwachen Sie die Verwendung von Administrationsprotokollen, wie SSH oder RDP, in Ihrem Netzwerk. Erkennen Sie die Verwendung solcher Protokolle durch nicht autorisierte Clients. Stellen Sie sicher, dass Legacy-Protokolle wie Telnet oder FTP in Ihrem Netzwerk nicht mehr, oder nur noch in Ausnahmefällen, verwendet werden.

Definieren Sie die korrekten Kommunikationswege mit dem Internet

Sichern Sie Ihre kritische Server-Infrastruktur

Überwachung von Administrations- und Legacy-Protokollen

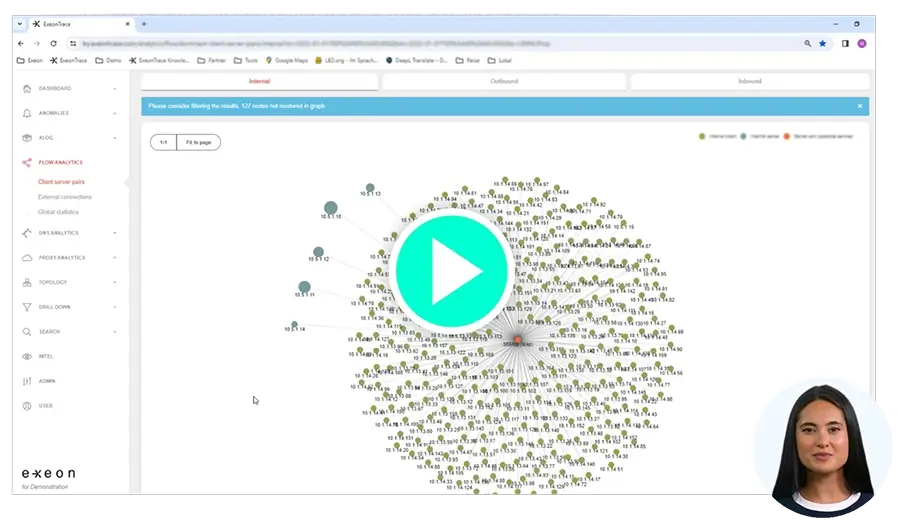

ExeonTrace in Aktion: Malware-Angriffe

Schnelle Erkennung und Reaktion auf Cyber-Bedrohungen

Mit ExeonTrace können Sie Anomalien und verdächtiges Verhalten in Ihrer Infrastruktur schnell erkennen. Finden Sie in dieser Demo heraus, genau wie!